PME et Collectivités : des cibles de choix pour les cybercriminels

Les attaques contre les PME se font de plus en plus virulentes

Une étude Ponemon (1) publiée le 8 Octobre 2019, relève que 66 % des PME du monde entier, ont signalé une cyberattaque au cours des 12 derniers mois.

Au total, 63 % des organisations ont déclaré avoir perdu des renseignements de nature délicate sur leur entreprise ou sur leurs clients au cours des 12 derniers mois.

Les PME font état d’une « augmentation significative » des incidents de cybersécurité pour la troisième année consécutive.

Les collectivités françaises au cœur de la tourmente

Les Mairies ne sont pas épargnées par le phénomène. Voici une revue de presse non-exhaustive, des collectivités ayant été paralysées par un virus informatique ces derniers mois.

Comment la ville de Sarrebourg a lutté contre une cyberattaque paralysant sa mairie

Session bloquée, documents et fichiers inexploitables. Le 6 juin dernier, les employés de la mairie de Sarrebourg ont été victimes d’une attaque informatique d’envergure. Une grande partie des documents municipaux a été chiffrée par un ou plusieurs hackeurs. Dix jours plus tard, nombre d’entre eux reste inaccessibles, a confirmé la mairie au Figaro. Les services municipaux continuent à ce jour de travailler pour les récupérer. L’opération pourrait prendre encore plusieurs mois.

Grand Cognac et le difficile retour à la normale après une attaque de cryptovirus

Devant l’ampleur des dégâts, près de 500 employés ont été renvoyés chez eux. Les communications par e-mail ont été rétablies lundi 21, presque dix jours après l’attaque. À ce jour, une fraction des ordinateurs du personnel sont remis en service. Le retour à la normale complet est estimé au 30 octobre. La perte de nombreux documents de référence force les employés à engager un travail de reconstruction qui va sans doute prendre longtemps. Une enquête de police est en cours, mais les dégâts sont là.

Drôle de situation à Sequedin où la mairie a été victime d’une importante attaque informatique

Xavier Dewidehem, le directeur général des services, l’avoue : en mairie, certains en auraient pleuré. En plein mois de juillet, tous les ordinateurs se sont soudain allumés… sur des écrans noirs. Impossible d’accéder à quoi que ce soit. Figurait néanmoins une demande de rançon… l’équivalent de 50 000 € (la demande était en Bitcoins, la monnaie numérique), pour récupérer toutes les données.

La mairie d’Huez victime d’une cyberattaque

« Dès le matin, on s’est tout de suite rendu compte qu’il n’y avait plus de connexion au réseau. Et en cherchant d’où venait la panne, on s’est aperçu que toutes les données avaient été supprimées et/ou cryptées. ». Une plainte a été déposée à la gendarmerie du Bourg d’Oisans dès le lendemain. Depuis, cela fait donc dix jours que les services municipaux s’organisent bon gré mal gré.

Les investissements dans la transition numérique pêchent sur la cybersécurité

80 % des grandes entreprises européennes considèrent la transformation numérique comme une priorité stratégique et 29 % ont vu leur chiffre d’affaires augmenter grâce à celle-ci. (2)

Les PME/TPE et les collectivités locales ne veulent plus se priver des opportunités qu’offre le numérique et se lancent aussi dans leurs transitions numériques.

De ce fait, elles investissent dans du nouveau matériel, un logiciel métier, de la communication digitale (site internet, newsletter, réseaux sociaux), un CRM etc. Malheureusement ces développements sont rarement accompagnés d’une politique stratégique en matière de cybersécurité.

On se retrouve avec des entreprises brassant une quantité de données de plus en plus importante, et qui ne dédient presque aucun budget à leurs sécurisation.

« Les PME sont directement ciblées » soulignait Guillaume Poupard, directeur général de l’ANSSI, elles constituent des proies faciles pour les cybercriminels.

Les cyberattaques ne ciblent pas systématiquement les données de ces entreprises, elles visent aussi les liens qu’elles entretiennent avec les grandes organisations …

Airbus a été la cible cachée ces derniers mois de plusieurs attaques informatiques. Celles-ci n’étaient pas menées directement contre l’entreprise d’aéronautique mais contre ses sous-traitants, moins bien équipés en matière de sécurité informatique.

Les sous-traitants sont alors utilisés comme des portes d’entrées pour infecter les systèmes d’informations des grandes entreprises.

Quelles sont les conséquences d’une intrusion ?

« On a de nombreux retours et anecdotes terribles d’entreprises TPE/PME ayant perdu l’intégralité de leurs données. Soit parce que leur sauvegarde, qu’elles croyaient automatique, ne fonctionnait pas depuis des années, soit parce qu’elles n’avaient pas mis à jour en termes de sécurité leurs PC », a alerté Mounir Mahjoubi.

Les conséquences d’une interruption de l’activité informatique :

- Entraîne des pertes Financières : la suspension de l’informatique peut causer l’arrêt de certaines activités critiques de l’entreprise pouvant se compter en milliers d’euros de pertes. Les PME-PMI sont particulièrement sensibles à l’impact financier d’une violation de données, menaçant la survie même de l’entreprise.

- Impacte la relation client : la réputation de l’entreprise est forcément entachée lors d’un drame de ce type, d’autant plus si celui-ci entraîne des retards dans les commandes par exemple

- Affecte l’image de marque en interne : les employés se retrouvent dans une situation inconfortable, privés de leur outil de travail

- Débouche sur des conséquences Juridiques : avec la mise en application du RGPD, la législation s’est durcie, un manquement aux obligations légales peut entraîner des poursuites et de fortes amendes

De plus, comme le souligne Guillaume Poupard, le directeur général de l’Agence nationale de la sécurité des systèmes d’information (Anssi) : « et il y en a qui meurent en silence, qui mettent la clef sous la porte à cause d’attaques informatiques »

Pour la première fois, un rapport de l’entité sécurité d’IBM expose l’impact financier à long terme d’un incident sur les données. Les conclusions sont édifiantes et les effets se font ressentir pendant des années :

- 67% des coûts liés à une violation de données ont été engagés au cours de la première année,

- 22% des coûts se sont accumulés au cours de la deuxième année

- et 11% plus de deux ans après la violation.

A noter que les coûts à long terme sont plus élevés au cours de la deuxième et la troisième année pour les entreprises dans des secteurs comme l’énergie, la santé, les services financiers, les produits pharmaceutiques.

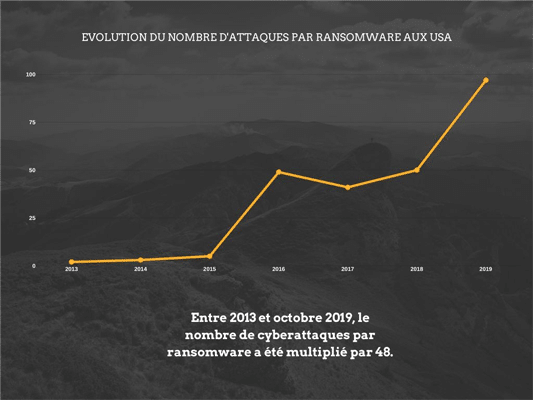

Infographie réalisée par CyberGuerre. Données issues de la carte interactive de StateScoop.

Comment lutter contre la cybercriminalité ?

La dépense mondiale en technologies et services de sécurité devrait franchir les 106 Mds en 2019 et progresser de 9,4% d’ici 2023. (3)

Le périmètre de la sécurité informatique, au sens du management du système d’information, n’est plus suffisant. L’ingénierie sociale étant devenu la principale porte d’entrée des cybercriminels, il devenu nécessaire de se protéger sur plusieurs fronts. Les technologies et les moyens sont nombreux pour tenter d’y remédier.

Nous nous attachons ici à vous présenter l’élément clé indispensable de votre boîte à outil « sécurité », celui qui vous permettra d’anticiper les catastrophes.

Le Plan de Reprise d'Activité

Le PRA constitue une réponse à la montée en puissance de la cybercriminalité et à la prolifération des ransomwares.

Aucun système d’information n’est infaillible. Le Plan de Reprise d’Activité permet de palier à toutes les situations, il consiste à reconstruire rapidement l’infrastructure informatique de l’organisation et permettre la remise en route des applications nécessaires à son activité en cas d’urgence.

Évaluer sa stratégie de reprise d’activité

Il existe plusieurs niveaux de capacité de reprise, il est donc nécessaire de calibrer les impacts au mieux pour éviter de sur dimensionner ou sous dimensionner son PRA.

Un crash informatique entraîne 2 types de conséquences :

- Une perte de données

- Une indisponibilité prolongée des ressources

En évaluant les impacts du sinistre, l’entreprise peut définir pour chaque activité : la perte maximale de données admissible (RPO) et le temps maximum d’indisponibilité admissible (RTO) pour ne pas engendrer un impact trop important.

Attention ! Un PRA dans sa globalité doit être testé et validé régulièrement, sinon, il ne fonctionnera pas en cas de besoin et l’investissement n’aura servi à rien.

Ça peut paraitre compliqué, mais rassurez-vous un PRA est toujours personnalisé en fonction de votre activité … en tout cas chez Alliance Informatique.

(1) Ponemon Institute et réalisée pour le compte de Keeper Security, intitulée Global State of SMB Cybersecurity Report 2019

(2) RSM (réseau mondial de conseil et audit, ndlr) en partenariat avec les European Business Awards

(3) IDC – New IDC Spending Guide Sees Solid Growth Ahead for Security Products and Services