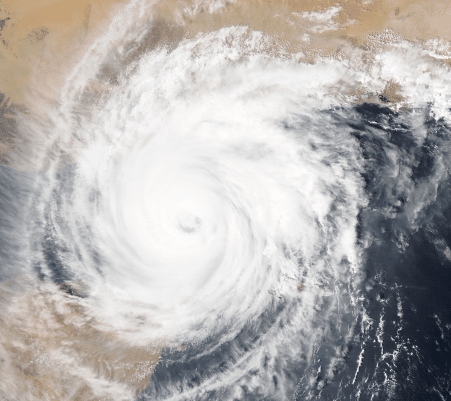

Les TPE/PME dans l’oeil du cyclone

A quelques mois de l’entrée en vigueur du Règlement général sur la protection des données (RGPD), des cyberattaques de ransomwares d’une ampleur inégalée sont venues rappeler aux gouvernements et aux entreprises qu’une lutte sans fin s’est engagée.

Les cyberattaques ciblent davantage les moyennes entreprises

Les PME sont les principales victimes, plus de 3 attaques sur 4 visent une PME (selon le Syntech). Le coût d’une attaque réussie sur une PME est estimé à 242.000 €.

En attaquant ces entreprises, les cybercriminels démultiplient leurs chances de succès ; ils cherchent également à tirer profit des infrastructures SaaS et des chaînes d’approvisionnement complexes de certains secteurs d’activité, ainsi qu’à s’introduire dans les plus grandes organisations.

Des méthodes de cyberattaques en constante évolution

Attaque Ddos, phishing, ransomware, man in the middle, ingénierie sociale, etc. un nouveau jargon que chaque entreprise se doit de connaître, faute de disparaître suite à une fraude informatique par exemple.

Outre ces attaques ciblées, les entreprises pâtissent de nombreux accès peu sécurisés à leur système d’information: wi-fi, terminaux mobiles, site web, etc. Une récente alerte sur l’existence d’un vecteur d’attaque utilisant le protocole réseau Bluetooth ne concerne pas moins de 8,2 milliards d’appareils connectés dans le monde.

Une gestion de la sécurité qui se complexifie de jour en jour

Même si l’’antivirus est encore en première ligne, son efficacité a sévèrement baissé au fil des ans. Ils pourraient même servir de vecteur de profusion ou de piratage (voir actualités récentes : CCleaner infecté par un virus et Kaspersky exclu des marchés de la défense française).

Le nombre d’appareils pouvant être infectés est de plus en plus important : ordinateurs bien sûr, mais aussi imprimantes, caisses enregistreuses, tablettes, smartphones, montres connectés, …

Il n’existe pas de solution miracle, les menaces sont en constantes évolutions. Il ne suffit plus de protéger les bases de données, il faut également étendre le périmètre de défense et protéger chaque partie des réseaux IP, segmenter le réseau d’entreprise, centraliser les fichiers d’historiques (logs management), gérer les vulnérabilités, etc…

Le cloud : investissements en hausse, mais les craintes persistent concernant la sécurité

Plus de la moitié des entreprises faisant appel à des services de cloud computing indiquent avoir investi dans des produits de sécurité supplémentaires pour protéger les accès au cloud public.

Quand on parle de cloud, on a tendance à mélanger tous les types de cloud (public, privé, hybride), pourtant les incidences sur la sécurité ne sont pas les mêmes.

Fermez les yeux et imaginez que le cyclone n’a pas fait de dégâts …

Imaginez des collaborateurs, améliorant votre productivité grâce à une utilisation adaptée des nouvelles technologies,

Imaginez que votre système d’information soit entièrement sécurisé, souple, évolutif et peu couteux,

Imaginez un système d’information qui aurait la capacité en cas de crash ou de blocage suite à une cyberattaque de reprendre son activité rapidement, voire immédiatement,

Imaginez que vous soyez conforme à la nouvelle réglementation RGPD,

Imaginez que vous ayez votre propre cloud, un cloud souverain dans votre entreprise,

Imaginez que vous puissiez tirer profit d’une gestion efficiente de vos données, l’or noir du 21ème siècle

Vous pensez que je suis un rêveur ? Dans ce cas nos clients le seraient aussi ?